Wer in Industrieunternehmen internationale Standards für den Schutz sensibler Ressourcen einhalten will, steht vor der Herausforderung, Zugriffsrechte flexibel und überprüfbar zu steuern. Immer mehr Systeme und Prozesse erfordern eine sichere Identitätsprüfung sowie automatisierte Zugriffsregelung, besonders wenn Gesetzeslagen und Compliance-Vorgaben komplex sind. In diesem Artikel erfahren IT-Manager und Betriebsleiter, wie modernes Zugriffsmanagement mit rollenbasierten und kontextabhängigen Mechanismen Risiken minimiert und den Grundstein für effiziente, nachvollziehbare Sicherheit legt.

Inhaltsverzeichnis

- Zugriffsmanagement – Definition und zentrale Prinzipien

- Unterschiedliche Formen und Anwendungsbereiche

- Wie Zugriffsmanagement technisch funktioniert

- Pflichten, Rechte und regulatorische Anforderungen

- Herausforderungen, Risiken und moderne IoT-Lösungen

Wichtige Erkenntnisse

| Punkt | Details |

|---|---|

| Zugriffsmanagement | Es ist ein strategisches Sicherheitsinstrument, das Risiken minimiert und Unternehmensressourcen schützt. |

| Moderne Ansätze | Zeitgemäße Systeme bieten dynamische, kontextabhängige Zugriffssteuerung, im Gegensatz zu starren, vordefinierten Rechten. |

| Regulatorische Anforderungen | Unternehmen müssen sich an rechtliche Rahmenbedingungen halten und können dies als strategischen Wettbewerbsvorteil nutzen. |

| IoT-Herausforderungen | Das Internet der Dinge bringt besondere Sicherheitsanforderungen mit sich, die innovative, skalierbare Lösungen erfordern. |

Zugriffsmanagement – Definition und zentrale Prinzipien

Zugriffsmanagement ist ein zentrales Konzept im modernen Informations- und Sicherheitsmanagement, das die kontrollierte Steuerung von Ressourcenzugriffen gewährleistet. Es definiert präzise, wer unter welchen Bedingungen auf bestimmte physische oder digitale Systeme und Informationen zugreifen darf.

Die grundlegenden Prinzipien des Zugriffsmanagements basieren auf drei Kernkomponenten:

- Identifikation: Eindeutige Feststellung der Identität einer Person oder eines Systems

- Authentifizierung: Überprüfung der Zugriffsberechtigungen

- Autorisierung: Festlegung spezifischer Zugriffsrechte und Berechtigungsstufen

Moderne Zugriffsmanagement-Strategien unterscheiden sich grundlegend von traditionellen Ansätzen. Während frühere Systeme meist auf starren, vordefinierten Zugriffsrechten basierten, ermöglichen zeitgemäße Lösungen eine dynamische und kontextbasierte Zugriffssteuerung.

Die folgende Vergleichstabelle verdeutlicht die Unterschiede zwischen traditionellen und modernen Zugriffsmanagement-Strategien:

| Merkmal | Traditionelles Zugriffsmanagement | Modernes Zugriffsmanagement |

|---|---|---|

| Zugriffsrechte | Statisch und vordefiniert | Dynamisch und kontextabhängig |

| Anpassungsfähigkeit | Eingeschränkt | Hochgradig flexibel |

| Administrationsaufwand | Häufig manuell und aufwendig | Automatisiert, mit intelligentem Regelwerk |

| Sicherheitsniveau | Abhängig von festen Regeln | Situativ, risikobasiert und adaptiv |

Die Implementierung effektiver Zugriffsmanagement-Systeme erfordert eine ganzheitliche Betrachtungsweise, die folgende Aspekte berücksichtigt:

- Rollenbasierte Zugriffsrechte

- Kontextabhängige Berechtigungen

- Kontinuierliche Sicherheitsüberprüfungen

- Detaillierte Nutzungsprotokolle

Zugriffsmanagement ist mehr als nur eine technische Lösung - es ist eine strategische Sicherheitsmaßnahme, die Risiken minimiert und Unternehmensressourcen schützt.

Pro-Tipp: Implementieren Sie eine regelmäßige Überprüfung und Anpassung Ihrer Zugriffsrechte, um Sicherheitslücken proaktiv zu schließen.

Unterschiedliche Formen und Anwendungsbereiche

Zugriffsmanagement umfasst eine breite Palette von Ansätzen und Technologien, die je nach Kontext und Branche unterschiedlich implementiert werden. Die Vielfalt der Anwendungsbereiche reicht von physischen Infrastrukturen bis hin zu komplexen digitalen Ökosystemen.

Die primären Formen des Zugriffsmanagements lassen sich in folgende Kategorien unterteilen:

- Physisches Zugriffsmanagement: Kontrolle des Zutritts zu Gebäuden, Räumen und sensiblen Bereichen

- Logisches Zugriffsmanagement: Steuerung der Nutzung von IT-Systemen, Netzwerken und Anwendungen

- Digitales Identitätsmanagement: Verwaltung von Benutzeridentitäten und Zugriffsrechten in digitalen Umgebungen

In industriellen Umgebungen spielen rollenbasierte Zugriffskontrollen eine entscheidende Rolle. Hier werden Berechtigungen nicht individuell, sondern basierend auf organisatorischen Funktionen und Verantwortlichkeiten vergeben.

Die wichtigsten Anwendungsbereiche umfassen:

- Produktionsanlagen und Industrieumgebungen

- Forschungs- und Entwicklungslabore

- Gesundheitswesen und medizinische Einrichtungen

- Finanzdienstleistungen und Banken

- Öffentliche Verwaltung und Sicherheitsbereiche

Modernes Zugriffsmanagement geht weit über traditionelle Sicherheitskonzepte hinaus und versteht sich als dynamisches, kontextbasiertes Steuerungsinstrument.

Pro-Tipp: Entwickeln Sie ein flexibles Zugriffsmanagement-Konzept, das sich an die sich ständig verändernden organisatorischen Anforderungen anpassen kann.

Wie Zugriffsmanagement technisch funktioniert

Das technische Funktionieren von Zugriffsmanagement basiert auf einem komplexen Zusammenspiel verschiedener Sicherheitsmechanismen. Identitäts- und Zugriffsmanagement umfasst mehrere zentrale Prozesse, die eine präzise Kontrolle von Systemzugriffen ermöglichen.

Die technischen Kernkomponenten des Zugriffsmanagements lassen sich in folgende Bereiche unterteilen:

- Identifizierung: Eindeutige Feststellung der digitalen Identität

- Authentifizierung: Überprüfung der Zugriffsberechtigungen

- Autorisierung: Zuweisung spezifischer Zugriffsrechte

- Accounting: Dokumentation und Protokollierung von Zugriffsaktivitäten

Moderne Systeme setzen dabei auf fortschrittliche Technologien wie:

- Single-Sign-On-Mechanismen

- Multifaktor-Authentifizierung

- Rollenbasierte Zugriffskontrollen

- Kontextabhängige Berechtigungsprüfungen

Die technische Implementierung erfolgt über verschiedene Sicherheitsschichten, die eine mehrstufige Zugriffskontrolle gewährleisten. Digitale Identitätsverwaltung spielt dabei eine entscheidende Rolle, indem sie komplexe Zugriffsszenarien intelligent steuert und absichert.

Technisches Zugriffsmanagement ist mehr als nur eine Sicherheitsbarriere - es ist ein dynamisches Steuerungssystem, das Ressourcen intelligent und kontextbezogen schützt.

Pro-Tipp: Implementieren Sie eine regelmäßige Überprüfung und Validierung Ihrer Zugriffsrechte, um Sicherheitslücken proaktiv zu identifizieren und zu schließen.

Pflichten, Rechte und regulatorische Anforderungen

Zugriffsmanagement stellt in der modernen Geschäftswelt einen kritischen Mechanismus dar, der rechtliche Verpflichtungen, organisatorische Verantwortlichkeiten und Sicherheitsanforderungen miteinander verbindet. Die Komplexität der regulatorischen Landschaft erfordert eine präzise und mehrdimensionale Herangehensweise.

Die zentralen Pflichten und Rechte im Zugriffsmanagement umfassen:

- Vertraulichkeit: Schutz sensibler Unternehmensdaten

- Integrität: Sicherstellung der Unversehrtheit von Informationen

- Verfügbarkeit: Gewährleistung des kontrollierten Systemzugangs

- Rechenschaftspflicht: Nachvollziehbarkeit von Zugriffen und Aktivitäten

Für Unternehmen ergeben sich aus diesen Anforderungen konkrete regulatorische Verpflichtungen:

- Einhaltung datenschutzrechtlicher Bestimmungen

- Implementierung von Sicherheitsstandards

- Dokumentation von Zugriffsaktivitäten

- Regelmäßige Sicherheitsaudits

Die rechtlichen Rahmenbedingungen variieren je nach Branche und Unternehmensgröße, wobei Branchen wie Finanzen, Gesundheitswesen und öffentliche Verwaltung besonders strenge Anforderungen haben.

Effektives Zugriffsmanagement transformiert regulatorische Pflichten von einer Belastung zu einem strategischen Wettbewerbsvorteil.

Pro-Tipp: Entwickeln Sie ein dynamisches Zugriffsmanagement-Konzept, das Compliance-Anforderungen proaktiv und flexibel erfüllt.

Herausforderungen, Risiken und moderne IoT-Lösungen

Das Internet der Dinge (IoT) revolutioniert die Zugriffsmanagement-Landschaft und bringt gleichzeitig komplexe Sicherheitsherausforderungen mit sich. IoT-Zugriffsmanagement erfordert hochskalierbare und adaptive Sicherheitsmechanismen, die technische, organisatorische und rechtliche Risiken umfassend adressieren.

Die primären Herausforderungen in IoT-Umgebungen umfassen:

- Gerätevielfalt: Heterogene Systemlandschaften mit unterschiedlichen Sicherheitsstandards

- Skalierbarkeit: Verwaltung von Millionen vernetzter Geräte

- Dynamische Zugriffsszenarien: Kontextabhängige Berechtigungen

- Ressourcenbeschränkungen: Begrenzte Rechenkapazitäten von IoT-Geräten

Moderne Sicherheitslösungen setzen auf innovative Strategien:

- Identitätsföderationen

- Rollenbasierte Zugriffsrechte

- Kontextabhängige Authentifizierungsmechanismen

- Automatisierte Sicherheitsüberwachung

Die Risikominimierung erfordert eine ganzheitliche Betrachtung, die technische Sicherheit, Datenschutz und Compliance miteinander verbindet.

Die folgende Übersicht stellt zentrale Herausforderungen und innovative Lösungsansätze im IoT-Zugriffsmanagement gegenüber:

| Herausforderung | Typische Auswirkung | Modernes Lösungsprinzip |

|---|---|---|

| Gerätevielfalt | Unterschiedliche Sicherheitsstandards | Identitätsföderation, zentrale Verwaltung |

| Skalierbarkeit | Komplexes Gerätemanagement | Automatisierte Prozesse |

| Dynamische Zugriffsszenarien | Risiko unbefugter oder falsch vergebener Rechte | Kontextbasierte Authentifizierung |

| Ressourcenbeschränkungen | Begrenzte Rechen- und Speicherleistung | Leichte, adaptive Sicherheitslösungen |

IoT-Zugriffsmanagement ist kein technisches Problem, sondern eine strategische Herausforderung, die proaktives Handeln erfordert.

Pro-Tipp: Entwickeln Sie ein mehrschichtiges Sicherheitskonzept, das Flexibilität und Kontrolle in IoT-Umgebungen gleichermaßen gewährleistet.

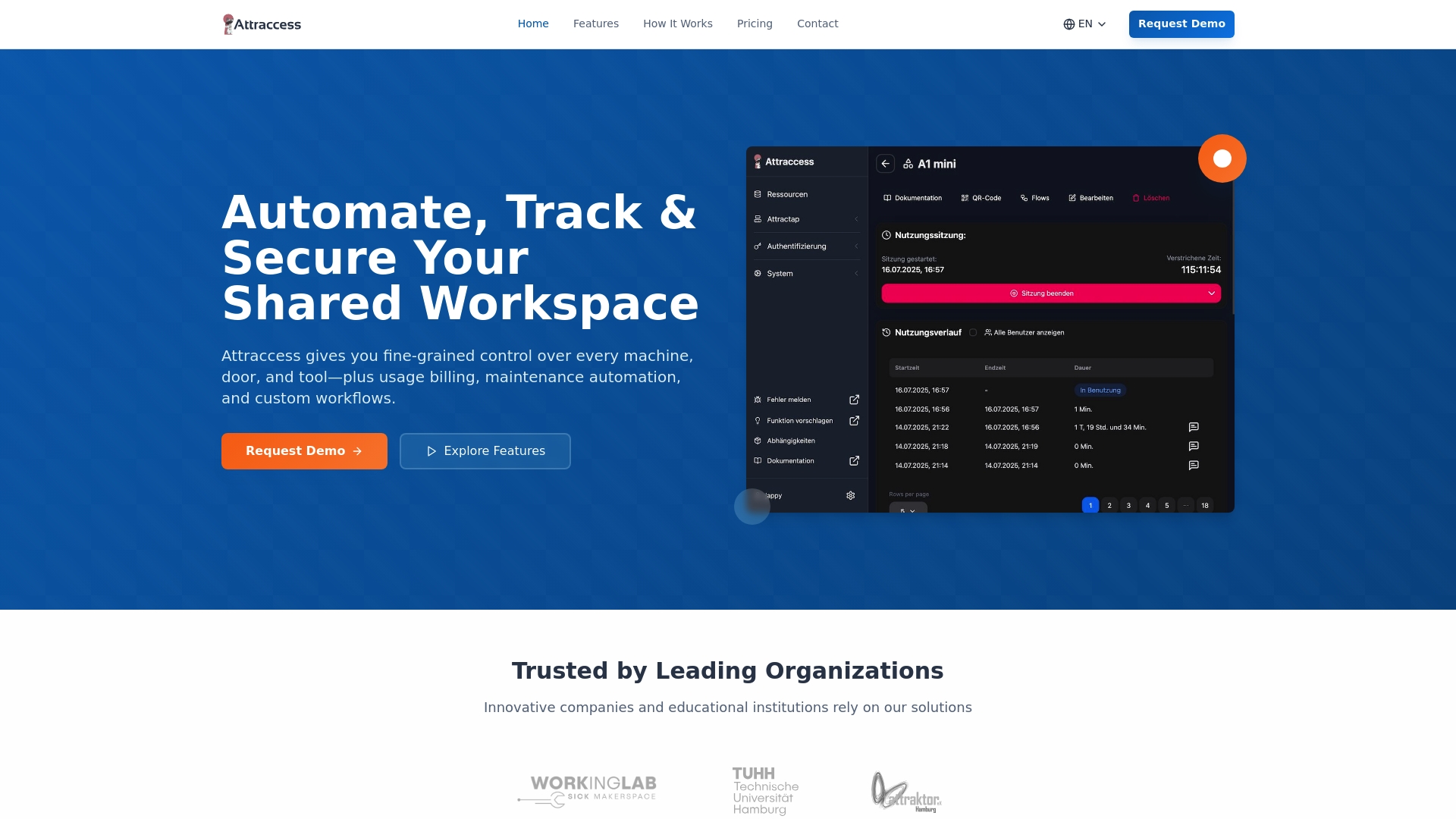

Effizientes Zugriffsmanagement mit Attraccess – Ressourcen sicher und intelligent steuern

Die im Artikel beschriebenen Herausforderungen beim Zugriffsmanagement wie dynamische Zugriffsrechte, rollenbasierte Kontrollen und die Notwendigkeit automatisierter Sicherheitsmechanismen stellen für viele Unternehmen eine komplexe Aufgabe dar. Dabei ist es entscheidend, die Kontrolle über sicherheitskritische Ressourcen kontextabhängig und nachvollziehbar zu gestalten statt auf manuelle Prozesse und Papierarbeit zu vertrauen.

Attraccess bietet Ihnen eine innovative Plattform für intelligentes Zugriffs- und Ressourcenmanagement, die genau dort ansetzt. Mit Funktionen wie rollenbasierter Zugriffskontrolle, automatisierter Protokollierung und flexibler Workflow-Automatisierung gestalten Sie die Zugriffssteuerung transparent und sicher – sowohl digital als auch physisch.

Nutzen Sie jetzt die Chance, den administrativen Aufwand zu reduzieren und gleichzeitig den Schutz Ihrer Ressourcen zu erhöhen. Informieren Sie sich auf Attraccess und entdecken Sie, wie Sie mit moderner Technologie Zugriffe zuverlässig steuern und Compliance-Anforderungen erfüllen können. Starten Sie jetzt durch und verwandeln Sie Ihre Sicherheitsstrategie in einen Wettbewerbsvorteil.

Häufig gestellte Fragen

Was versteht man unter Zugriffsmanagement?

Zugriffsmanagement bezeichnet die kontrollierte Steuerung von Ressourcenzugriffen, die sicherstellt, dass nur autorisierte Personen oder Systeme auf bestimmte physische oder digitale Ressourcen zugreifen können.

Welche Kernkomponenten sind für effektives Zugriffsmanagement erforderlich?

Die drei Kernkomponenten sind Identifikation, Authentifizierung und Autorisierung. Diese garantieren, dass Identitäten eindeutig festgestellt, Zugriffsberechtigungen überprüft und spezifische Zugriffsrechte vergeben werden.

Wie unterscheidet sich modernes Zugriffsmanagement von traditionellen Ansätzen?

Modernes Zugriffsmanagement setzt auf dynamische und kontextabhängige Zugriffssteuerung, während traditionelle Ansätze statische, vordefinierte Zugriffsrechte verwenden. Dies ermöglicht eine höhere Flexibilität und Sicherheit.

Welche Rolle spielt IoT im Zugriffsmanagement?

Das Internet der Dinge (IoT) bringt besondere Herausforderungen für das Zugriffsmanagement mit sich, wie die Verwaltung heterogener Geräte und kontextabhängige Berechtigungen. Moderne Lösungen erfordern skalierbare Sicherheitsmechanismen, um Risiken angemessen zu adressieren.